May 17, 2025

Roua K.

14minutes de lecture

Savoir comment sécuriser votre hébergement VPS Linux vous aidera à éviter diverses cybermenaces et attaques. Cependant, il ne s’agit pas d’une tâche qui se fait en une seule fois. En plus de suivre les meilleures pratiques de sécurité, vous devez aussi surveiller votre serveur privé virtuel en permanence.

Dans cette optique, nous allons plonger plus profondément dans la sécurité de Linux et ses faiblesses courantes. Nous aborderons également 16 conseils de sécurité pour prévenir les cyberattaques sur votre serveur virtuel.

Bien que Linux soit réputé pour son système sécurisé, il présente toutefois certaines vulnérabilités. Ainsi, de nombreuses menaces de sécurité peuvent endommager les données de votre serveur.

Examinons en détail la liste des menaces et des faiblesses les plus courantes :

Avant de mettre en œuvre toute mesure de sécurité, prenez conscience des éléments que vous aurez à surveiller. En voici quelques-uns :

Cette section contient 16 conseils de sécurité pour protéger votre hébergement VPS.

L’hébergeur de votre choix doit disposer d’une infrastructure de sécurité solide et offrir une protection supplémentaire pour assurer la sécurité de votre serveur. Chez Hostinger, nous fournissons des modules de sécurité avancés pour protéger nos serveurs VPS, tels que mod_security, pare-feu, Suhosin PHP hardening, et PHP open_basedir protection.

En outre, Hostinger utilise la protection complète du serveur BitNinja et l’atténuation DDoS avancée intégrée pour améliorer la sécurité en général des serveurs VPS. En ce qui concerne les serveurs d’hébergement partagés, nous proposons le logiciel anti-malware Monarx.

En outre, l’hébergeur Hostinger propose des sauvegardes régulières automatisées et des instantanés en direct que vous pouvez utiliser pour restaurer immédiatement les sites Web en cas de panne.

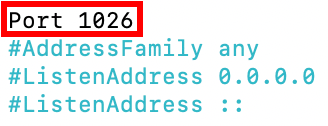

Si vous utilisez toujours le port 22 pour accéder à votre serveur virtuel via une connexion SSH, il y a de fortes chances que des tentatives de piratage se produisent. En effet, les attaquants peuvent scanner les ports ouverts pour effectuer des attaques par force brute et obtenir un accès à distance au serveur.

Pour la protection,nous vous recommandons d’utiliser un port différent pour SSH afin de protéger vos données contre les cyberattaques.

Voici comment modifier le port SSH :

nano /etc/ssh/sshd_config

service ssh restart

systemctl restart sshd.service

7. Enfin, essayez de vous connecter à SSH en utilisant le nouveau port.

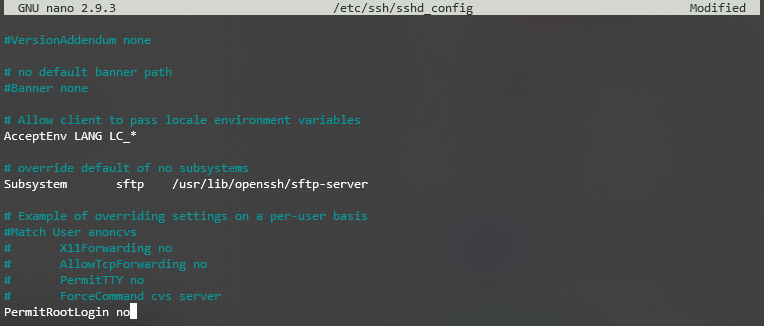

Chaque VPS Linux possède un utilisateur racine qui a le plus de privilèges par rapport aux autres utilisateurs du système. Les cybercriminels peuvent les cibler pour obtenir un accès complet au serveur.

Par conséquent, il est essentiel de désactiver les connexions de l’utilisateur racine pour protéger votre serveur contre les attaques par force brute. Nous vous recommandons également de créer un autre nom d’utilisateur ayant le privilège d’exécuter des commandes de niveau racine.

Suivez les étapes ci-dessous pour désactiver les connexions de l’utilisateur racine:

nano /etc/ssh/sshd_config

PermitRootLogin=no

4. Enregistrez les modifications et redémarrez le service SSH en exécutant la commande suivante :

service ssh restart

systemctl restart sshd.service

5. Cela désactivera la connexion de l’utilisateur racine.

Les mots de passe contenant des informations liées à votre identité ou de simples phrases de passe sont faciles à deviner. Par conséquent, créez un mot de passe long et fort qui doit comporter plusieurs éléments. Il s’agit de lettres minuscules et majuscules, de chiffres et de caractères spéciaux. Ce faisant, vous protégerez votre système contre les attaques par force brute.

En outre, ne réutilisez pas le même mot de passe.

Vous pouvez également utiliser des outils en ligne tels que NordPass ou LastPass pour créer des mots de passe forts. Tous deux proposent des options de personnalisation, comme la limitation de la longueur du mot de passe et de l’utilisation de caractères.

Si vous utilisez toujours un mot de passe pour vous connecter à votre compte SSH, vous pouvez devenir la cible d’attaques par reniflage. Pour éviter cela, utilisez plutôt des clés SSH. En fait, les clés SSH sont une méthode d’authentification plus sûre que les mots de passe.

Comme les ordinateurs génèrent ces clés, leur longueur peut atteindre 4096 bits. Cela les rend plus longues et plus complexes qu’un simple mot de passe.

Les clés SSH se présentent sous deux formes : publique et privée. La première est enregistrée sur le serveur tandis que la seconde est stockée sur la machine de l’utilisateur. Lorsqu’une tentative de connexion est détectée, le serveur génère une chaîne aléatoire et la crypte avec une clé publique. Le message crypté ne peut être décrypté qu’à l’aide de la clé privée associée.

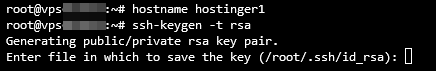

Voici comment générer une clé SSH sur un serveur Linux :

ssh-keygen -t rsa

Enter file in which to save the key (/root/.ssh/id_rsa):

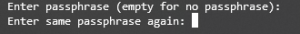

Enter passphrase (empty for no passphrase): Enter same passphrase again:

Comme le trafic HTTP peut provenir de n’importe où, il est essentiel de le filtrer pour s’assurer que seuls les visiteurs ayant une excellente réputation peuvent accéder à votre système. Cela vous aidera à éviter le trafic indésirable et les attaques DDoS.

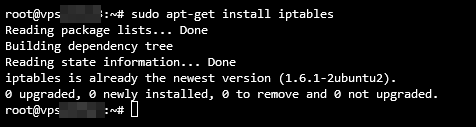

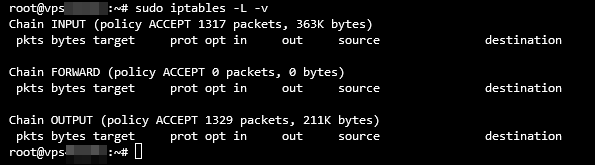

Les distributions Linux sont livrées avec un service de pare-feu interne appelé iptables. Cet outil surveille le trafic en provenance et à destination de votre serveur à l’aide de tableaux. Il utilise des règles appelées chaînes pour filtrer les paquets de données entrants et sortants.

Grâce à lui, vous pouvez ajuster les restrictions du pare-feu en fonction de vos besoins. Voici comment installer et vérifier la configuration actuelle d’iptables sur Ubuntu :

sudo apt-get install iptables

sudo iptables -L -v

Nous vous recommandons d’activer le pare-feu Uncomplicated Firewall (UFW) comme couche supplémentaire pour contrôler le trafic entrant et sortant de votre système. Il s’agit d’un pare-feu netfilter conçu pour être facile à utiliser.

UFW fait office de frontal pour iptables et se trouve généralement préinstallé sur les distributions Linux. Le plus souvent, il refuse toutes les connexions entrantes et autorise les connexions sortantes. Cela réduit le risque de menaces potentielles. En outre, vous pouvez modifier et ajouter des règles au pare-feu en fonction de vos préférences.

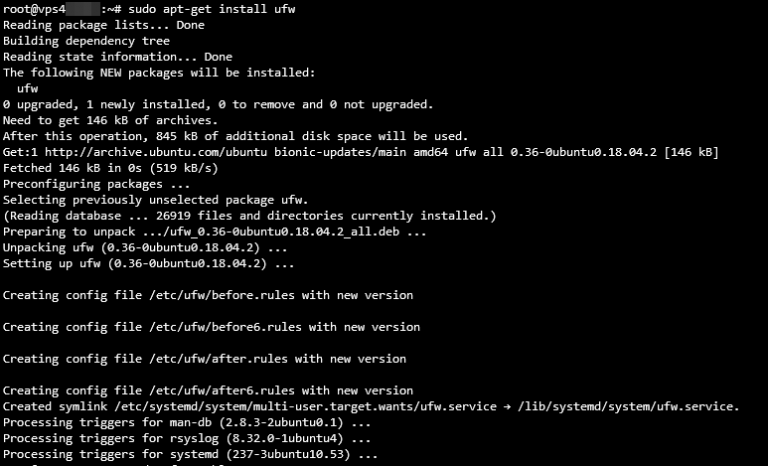

Voici comment l’activer sur Ubuntu :

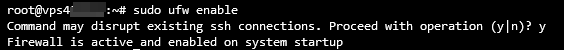

sudo ufw enable

sudo apt-get install ufw

sudo ufw status

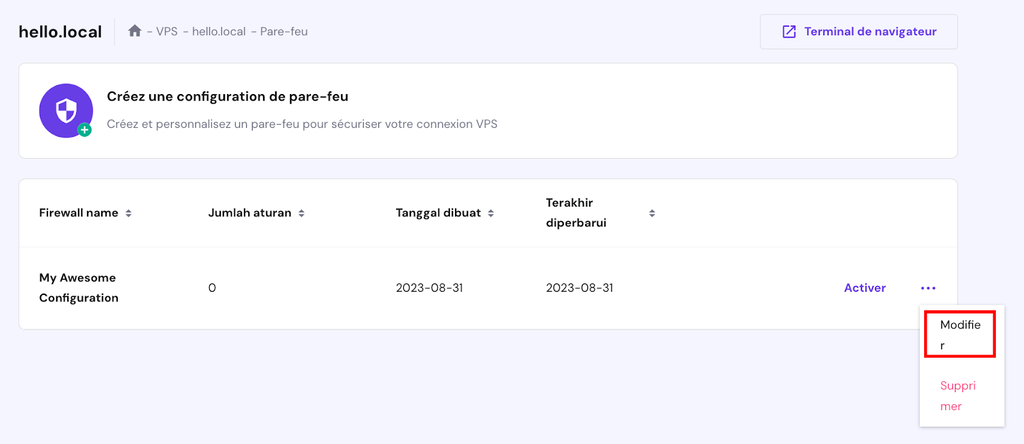

Vous pouvez également utiliser notre pare-feu intégré dans hPanel. Sélectionnez votre VPS et choisissez Pare-feu:

Créez ensuite une nouvelle configuration de pare-feu. Une fois créée, sélectionnez le bouton Modifier:

Enfin, créez des règles préférentielles:

Alors que les connexions FTP n’ont pas de cryptage activé, FTP over TLS (FTPS) ne crypte que les informations d’identification et non les transferts de fichiers.

Par conséquent, l’utilisation des deux connexions peut mettre vos données en danger. Les pirates peuvent facilement effectuer une attaque par reniflage pour voler vos informations d’identification et intercepter les transferts de fichiers.

Pour éviter cela, utilisez plutôt le FTP sur SSH ou SFTP. Il s’agit d’une connexion FTP sécurisée, car elle crypte entièrement toutes les données, y compris les informations d’identification et les fichiers transférés. En outre, SFTP protège les utilisateurs des attaques de type “man-in-the-middle”, car le client doit être authentifié par le serveur avant d’accéder au système.

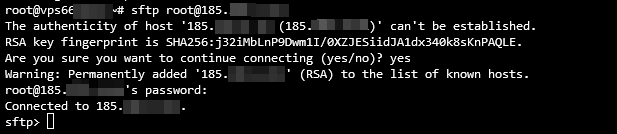

Suivez ces étapes pour configurer une connexion SFTP :

sftp user@server_ipaddress

ou

sftp utilisateur@remotehost_domainname

sftp -oPort=customport user@server_ipaddress

ou

sftp -oPort=customport utilisateur@remotehost_domainname

Fail2Ban représente un logiciel qui surveille les journaux du système. En même temps, il bloque les pirates après plusieurs échecs de connexion. En outre, il protège les serveurs contre les attaques DoS, DDoS, par dictionnaire et par force brute. Fail2Ban utilise iptables et firewalld pour interdire les adresses IP.

Suivez les étapes ci-dessous pour configurer le progiciel Fail2Ban sur Ubuntu :

sudo apt-get install fail2ban

Voulez-vous continuer ? [Y/n] y

sudo systemctl status fail2ban

En plus de mettre en place un pare-feu pour filtrer le trafic entrant, pensez à surveiller les fichiers stockés sur votre VPS. Linux n’étant pas immunisé de manière innée contre les attaques de virus, des cybermenaces peuvent cibler vos serveurs et endommager vos données.

Il est donc essentiel d’installer un logiciel antivirus pour renforcer la sécurité. Il existe de nombreuses options disponibles. Mais la plus fiable est ClamAV. Il s’agit d’un logiciel libre qui permet de détecter les activités suspectes et de mettre en quarantaine les fichiers indésirables.

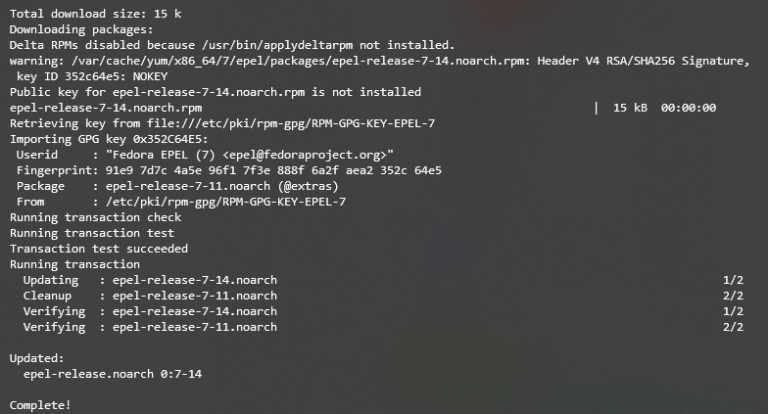

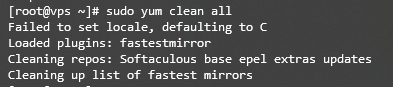

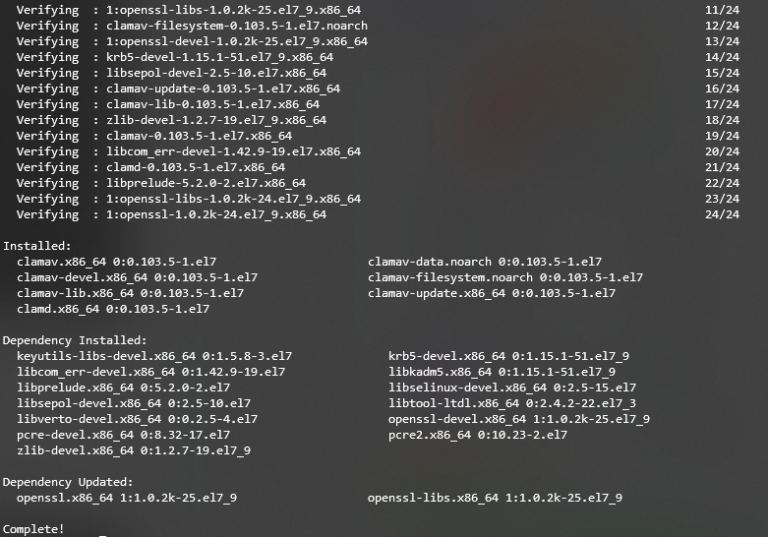

Suivez ces instructions pour installer ClamAV sur CentOS :

sudo yum -y install epel-release

sudo yum clean all

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd.

7. ClamAV devrait maintenant être opérationnelle.

Bien qu’un antivirus protège votre VPS contre les menaces telles que les chevaux de Troie et les vers, il peut être incapable de détecter des exploits plus récents tels que les malwares zero-day.

Pour renforcer la sécurité de votre VPS, associez un antivirus à un scanner de logiciels malveillants. Ce type de logiciel met à jour la règle de détection plus rapidement, ce qui lui permet de distinguer les nouvelles menaces sur votre système.

Linux prend en charge différents scanners de logiciels malveillants, que vous devez installer manuellement via Terminal. Chez Hostinger, tous nos plans VPS comprennent un scanner de logiciels malveillants Monarx gratuit. L’interface graphique de l’outil le rend facile à utiliser, en particulier pour les utilisateurs non techniques.

Après avoir configuré votre VPS, suivez les étapes suivantes pour installer Monarx :

Important ! La restauration d’un snapshot et la réanalyse de votre VPS réinitialiseront les résultats du diagnostic actuel des logiciels malveillants. Réinstallez également Monarx si vous changez le système d’exploitation du serveur.

Le processus d’installation peut prendre jusqu’à 60 minutes. Une fois installé, accédez à l’outil en allant dans la barre latérale du tableau de bord VPS→ Sécurité → Scanner de logiciels malveillants. Cette section affiche les résultats de l’analyse automatique, y compris le nombre de fichiers compromis.

Vous pouvez nettoyer manuellement les fichiers malveillants ou utiliser l’outil de Suppression automatique de Monarx. Cette fonction supprime automatiquement les logiciels malveillants injectés et met en quarantaine les fichiers potentiellement compromis, ce qui vous permet de maintenir une sécurité optimale du serveur avec un minimum d’efforts.

Pour activer la suppression automatique, achetez la licence en cliquant sur Activer dans la section Suppression automatique . Elle coûte 2.99 $/mois, et le cycle de facturation s’ajustera automatiquement en fonction de la durée restante de votre abonnement VPS.

Si vous utilisez une connexion publique, il y a de fortes chances que quelqu’un puisse intercepter votre trafic et voler vos données.

Pour éviter cela, nous vous recommandons de configurer un VPN pour lutter contre les menaces de sécurité. Il acheminera votre trafic à travers un tunnel crypté et masquera votre emplacement réel puisque votre machine utilisera l’adresse IP du VPN. Cela vous permettra également de conserver l’anonymat lorsque vous naviguez sur Internet. En effet, votre IP ne sera pas traçable.

En bref, un VPN assure la sécurité de vos données et empêche les pirates d’intercepter votre trafic. Il fonctionne en parfaite collaboration avec un pare-feu pour fournir une sécurité supplémentaire au VPS. Il est aussi utile pour les hébergeurs de serveurs Minecraft.

Un VPN peut aussi être utile pour les utilisateurs qui habitent dans des régions ayant des restrictions et leur permettra de changer leurs IPs pour contourner la censure internet.

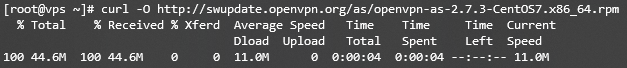

Suivez ces étapes pour installer OpenVPN sur CentOS :

sudo yum install net-tools

curl -O http://swupdate.openvpn.org/as/openvpn-as-2.7.3-CentOS7.x86_64.rpm

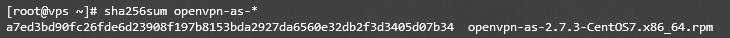

sha256sum openvpn-as-*

Vous pouvez également utiliser la fonction Kodee de Hostinger VPS pour vérifier la somme de contrôle SHA-256 du paquet :

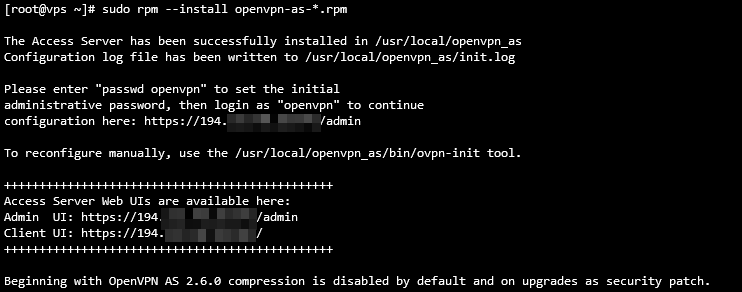

sudo rpm --install openvpn-as-*.rpm

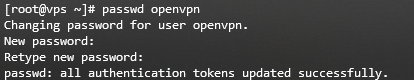

passwd openvpn

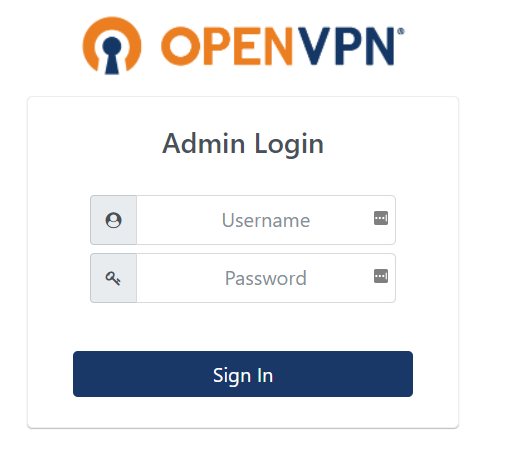

11. Entrez le nom d’utilisateur openvpn et le mot de passe que vous venez de configurer et appuyez sur Sign In.

Les nouveaux plans Hostinger KVM VPS sont compatibles avec tous les serveurs VPN disponibles sur le marché.

Si de nombreux utilisateurs utilisent votre hébergement VPS, la distribution du contrôle et des droits doit être considérée avec attention. Fournir à tous les utilisateurs des privilèges de niveau racine peut mettre en danger l’utilisation de vos ressources et de vos données sensibles.

Par conséquent, vous devez fixer une limite d’accès pour éviter les problèmes sur votre serveur. Cela peut être fait en gérant les utilisateurs et en leur accordant différents niveaux de permissions pour des ensembles spécifiques de fichiers et de ressources.

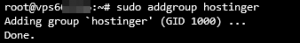

Linux possède une fonctionnalité de privilèges système qui vous aidera à définir les droits des utilisateurs. Pour ce faire, créez un groupe pour les utilisateurs ayant les mêmes privilèges.

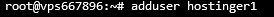

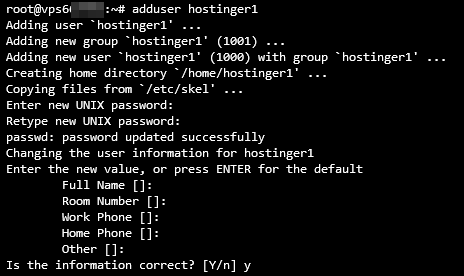

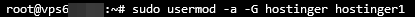

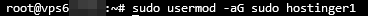

Voici comment gérer les utilisateurs et leurs privilèges sur Ubuntu grâce à ces commandes:

sudo addgroup mon_groupe

adduser premier_utilisateur

sudo usermod -a -G group1,group2 first_user

sudo usermod -aG sudo first_user

sudo chmod -R g+w /répertoire

L’activation d’IPv6 expose les vulnérabilités de sécurité et rend votre hébergement VPS vulnérable à diverses cyberattaques. Si vous ne l’utilisez pas activement, nous vous recommandons de le désactiver entièrement.

Les pirates envoient souvent du trafic malveillant via IPv6. Par conséquent, laisser le protocole ouvert peut exposer votre serveur à de nombreuses failles potentielles de sécurité. Même si vous n’utilisez pas activement IPv6, certains de vos programmes peuvent ouvrir des sockets d’écoute sur ce protocole. Par conséquent, chaque fois qu’un paquet arrive, ils le traiteront, y compris les paquets malveillants.

Suivez ces instructions pour désactiver IPv6 sur Ubuntu :

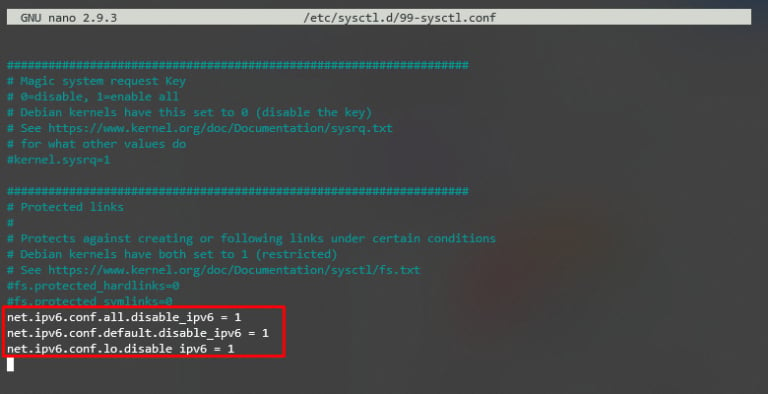

sudo nano /etc/sysctl.d/99-sysctl.conf

net.ipv6.conf.all.disable_ipv6 = 1 net.ipv6.conf.default.disable_ipv6 = 1 net.ipv6.conf.lo.disable_ipv6 = 1

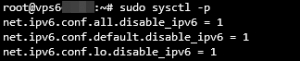

sudo sysctl -p

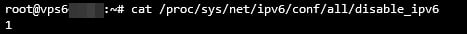

cat /proc/sys/net/ipv6/conf/all/disable_ipv6

La surveillance des journaux de votre serveur vous aidera à garder le contrôle de ce qui se passe avec votre hébergement VPS. Ces journaux peuvent également être utilisés dans des analyses et des rapports pour obtenir des informations détaillées sur l’état actuel du serveur.

Les journaux du serveur vous permettront de savoir si le serveur subit des cyberattaques ou d’autres menaces de sécurité. Plus vite ces vulnérabilités seront corrigées, moins les attaquants auront de possibilités pour intercepter des données.

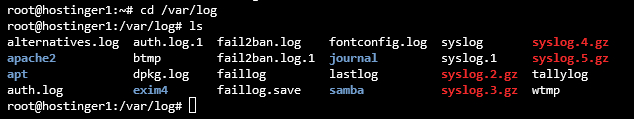

L’un des répertoires critiques de votre système Linux s’appelle /var/log. Il stocke une collection de fichiers journaux qui contiennent des informations cruciales. Celles-ci se rapportent au système, au noyau, aux gestionnaires de paquets et aux diverses applications exécutées sur le serveur.

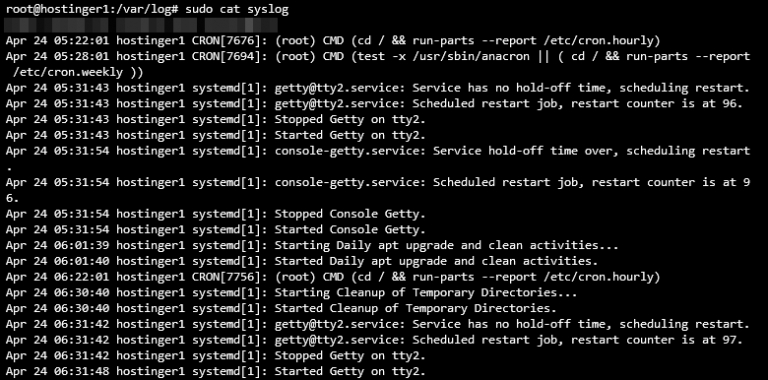

Voici comment ouvrir /var/log et vérifier les journaux du système sur un serveur Ubuntu :

cd /var/log

ls

sudo cat syslog

Plus le logiciel que votre VPS utilise est ancien, plus il est vulnérable. Les développeurs publient généralement et régulièrement des mises à jour et des correctifs de sécurité. Veillez à rechercher les dernières versions de vos logiciels et à les installer dès qu’elles sont disponibles.

Voici comment procéder sous Debian ou Ubuntu :

sudo apt-get update

sudo apt-get upgrade

Suivez les étapes qui suivent pour le faire sur CentOS/RHEL :

sudo yum update

sudo yum check-update

Nous vous recommandons d’automatiser ce processus en activant les mises à jour automatiques si vous utilisez un système de gestion de contenu (CMS) sur votre serveur. En outre, vous pouvez également créer des tâches cron, un utilitaire basé sur Linux permettant de planifier l’exécution d’une commande ou d’un script à une heure et une date précise.

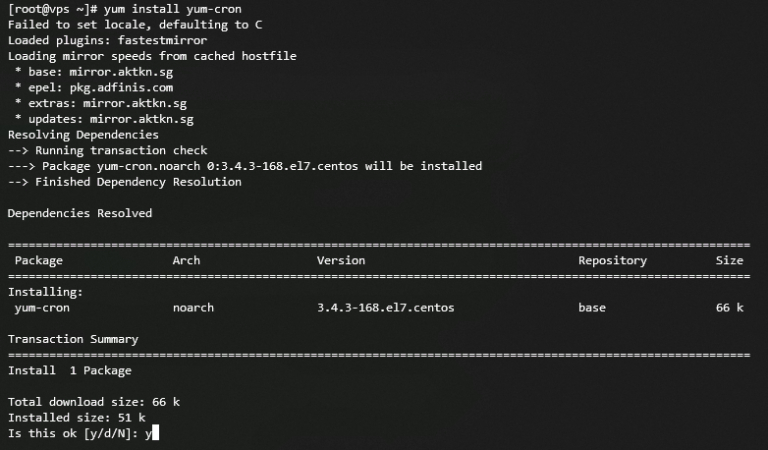

La façon la plus pratique d’installer et d’exécuter une tâche cron sur CentOS ou RHEL est d’utiliser yum-cron. Il mettra automatiquement à jour le logiciel chaque fois qu’une nouvelle version sera publiée. Voici comment le configurer sous CentOS ou RHEL :

sudo yum install yum-cro

sudo systemctl enable yum-cron.service

sudo systemctl start yum-cron.service

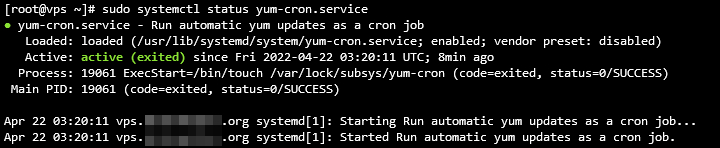

sudo systemctl status yum-cron.service

sudo vi /etc/yum/yum-cron.conf

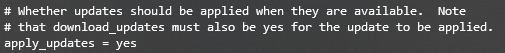

Trouvez la ligne suivante dans la sortie et remplacez no par yes. Enregistrez les modifications et quittez le fichier.

apply_updates = yes

Il est essentiel de sécuriser votre VPS, car il contient des données sensibles et reste vulnérable malgré la sécurité robuste de Linux. Les cyberattaques courantes incluent les logiciels malveillants, les attaques par force brute et les injections SQL.

Pour renforcer la sécurité de votre VPS, suivez ces conseils :

Nous espérons que ces conseils vous aideront à sécuriser votre VPS. Partagez vos questions ou suggestions dans les commentaires !

Tout le contenu des tutoriels de ce site est soumis aux normes éditoriales et aux valeurs rigoureuses de Hostinger.

Commentaires

August 28 2022

Très bon guide Merci beaucoup.Il aide bien et la sécurité est important. Attention toutefois dans les lignes à inserer dans la désactivation de l'ipv6, de la mise en forme a été introduit par erreur.Il ne pas faire un copier/coller tel quel du code Il faut plus se fier au screenshot .