Apr 09, 2025

Bruno S.

12min de leitura

Saber como proteger seu VPS Linux irá ajudá-lo a evitar várias ameaças e ataques cibernéticos. No entanto, não é uma tarefa simples – além de aplicar as melhores práticas de segurança, você precisa monitorar seu servidor virtual privado continuamente.

Com isso em mente, vamos nos aprofundar na segurança do Linux e em suas fraquezas comuns. Também discutiremos 15 dicas de segurança de servidor VPS para evitar ataques cibernéticos em seu servidor virtual.

Embora o Linux seja famoso por seu sistema seguro, ele possui algumas vulnerabilidades. Muitas ameaças podem danificar a segurança e os dados do seu servidor.

Vamos examinar detalhadamente a lista das ameaças e fraquezas mais comuns:

Antes de implementar qualquer medida de segurança, tome conhecimento dos elementos que você deve monitorar. Aqui estão alguns deles:

Esta seção contém 15 dicas de segurança para proteger sua hospedagem VPS Linux.

O provedor de hospedagem de sua escolha precisa ter uma infraestrutura de segurança forte e oferecer proteção adicional para manter seu servidor seguro. Na Hostinger, fornecemos módulos de segurança avançados para proteger nosso VPS, como mod_security, firewall, proteção Suhosin PHP e proteção PHP open_basedir.

Além disso, a Hostinger utiliza a proteção de servidor full-stack do BitNinja e a mitigação de DDoS avançada integrada para aprimorar a segurança do VPS em geral. Quando se trata de servidores de hospedagem compartilhada, oferecemos o software anti-malware Monarx.

Além disso, a Hostinger oferece backups regulares automatizados e instantâneos ao vivo que você pode usar para restaurar seu site imediatamente caso ele fique inativo.

Se você ainda usa a porta 22 para acessar seu servidor virtual por meio de uma conexão SSH, há uma grande chance de ocorrerem tentativas de hackers. Isso ocorre porque os invasores podem escanear portas abertas para realizar ataques de força bruta e obter acesso remoto ao servidor.

Recomendamos usar uma porta diferente para SSH para proteger seus dados contra ataques cibernéticos.

Aqui está como alterar a porta SSH:

nano /etᥴ/ssh/sshd_config

service ssh restart

systemctl restart sshd.service

Todo Linux VPS tem um usuário root que tem mais privilégios em comparação com os outros usuários do sistema. Os criminosos cibernéticos podem direcioná-los para obter acesso total ao servidor.

Portanto, é fundamental desabilitar os logins do usuário root para proteger seu servidor contra ataques de força bruta. Também recomendamos a criação de um nome de usuário alternativo com o privilégio de executar comandos de nível root.

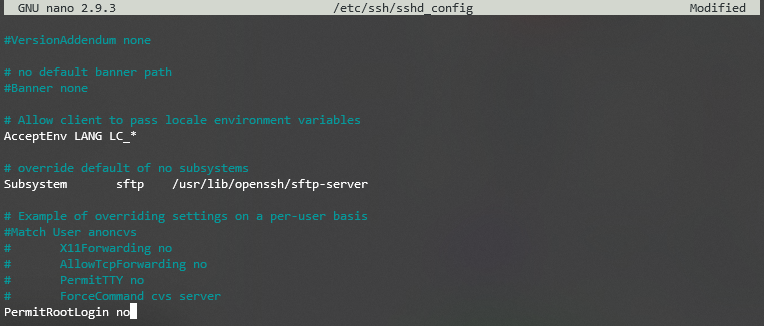

Siga as etapas abaixo para desabilitar logins root:

nano /etᥴ/ssh/sshd_config

PermitRootLogin=no

service ssh restart

systemctl restart sshd.service

As senhas que contêm informações relacionadas à sua identidade ou senhas simples são fáceis de adivinhar. Portanto, crie uma senha longa e forte com vários elementos, como letras maiúsculas e minúsculas, números e caracteres especiais. Isso protegerá seu sistema contra ataques de força bruta.

Além disso, não reutilize a mesma senha.

Você também pode empregar ferramentas online como NordPass ou Last Pass para criar senhas fortes. Ambas oferecem opções de personalização, como limitar o comprimento da senha e o uso de caracteres.

Se você ainda estiver usando uma senha para fazer login na sua conta SSH, poderá se tornar alvo de ataques de sniffing. Para evitar isso, use chaves SSH em vez disso. Essencialmente, as chaves SSH são um método de autenticação mais seguro do que as senhas.

À medida que os computadores geram essas chaves, elas podem ter até 4.096 bits de comprimento, tornando-as mais longas e complexas do que uma senha.

As chaves SSH vêm em dois conjuntos – público e privado. O primeiro é salvo no servidor enquanto o último é armazenado na máquina do usuário. Quando uma tentativa de login é detectada, o servidor gera uma string aleatória e a criptografa com uma chave pública. A mensagem criptografada só pode ser descriptografada usando a chave privada associada.

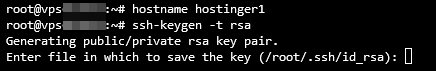

Veja como gerar uma chave SSH em um servidor Linux:

ssh-keygen -t rsa

Enter file in which to save the key (/root/.ssh/id_rsa):

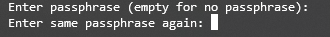

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Como o tráfego HTTP pode vir de qualquer lugar, é essencial filtrá-lo para garantir que apenas visitantes com excelente reputação possam acessar seu sistema. Isso ajudará você a evitar tráfego indesejado e ataques DDoS.

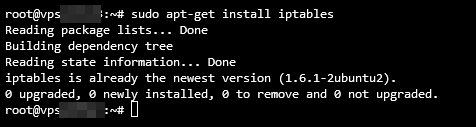

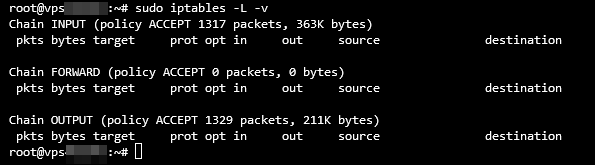

As distribuições Linux vêm com um serviço de firewall interno chamado iptables. Esta ferramenta monitora o tráfego de e para seu servidor usando tabelas. Ele emprega regras chamadas cadeias para filtrar pacotes de dados de entrada e saída.

Com ele, você pode ajustar as restrições do firewall de acordo com suas necessidades. Veja como instalar e verificar a configuração atual do iptables no Ubuntu:

sudo apt-get install iptables

sudo iptables -L -v

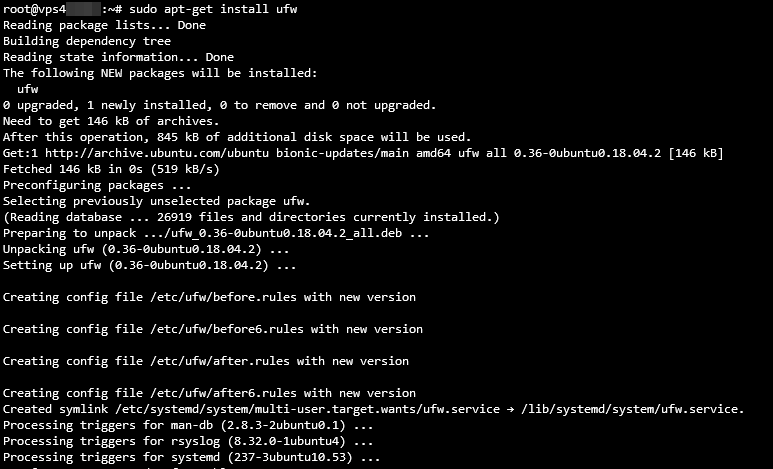

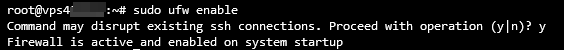

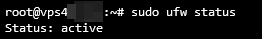

Recomendamos habilitar um Uncomplicated Firewall (UFW) como uma camada adicional para controlar o tráfego de entrada e saída do seu sistema. É um firewall netfilter projetado para ser fácil de usar.

O UFW atua como front-end para o iptables e geralmente vem pré-instalado nas distribuições Linux. Em geral, ele negará todas as conexões de entrada e permitirá as de saída, diminuindo o risco de possíveis ameaças. Além disso, você pode modificar e adicionar regras ao firewall de acordo com suas preferências.

Veja como habilitá-lo no Ubuntu:

sudo ufw enable

sudo apt-get install ufw

sudo ufw status

Embora as conexões FTP não tenham criptografia habilitada, o FTP sobre TLS (FTPS) criptografa apenas credenciais e não transferências de arquivos.

Como resultado, o uso de ambas as conexões pode colocar seus dados em risco. Os hackers podem facilmente realizar um ataque de sniffing para roubar suas credenciais de login e interceptar transferências de arquivos.

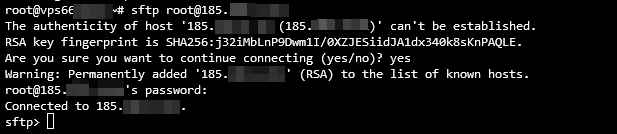

Para evitar, use FTP sobre SSH ou SFTP em vez disso. É uma conexão FTP segura, pois criptografa totalmente todos os dados, incluindo as credenciais e os arquivos que estão sendo transferidos. Além disso, o SFTP protege os usuários contra ataques man-in-the-middle, pois o cliente precisa ser autenticado pelo servidor antes de obter acesso ao sistema.

Siga estas etapas para configurar uma conexão SFTP:

sftp user@server _ipaddress

ou

sftp user@remotehost _domainname

sftp -oPort=customport user@server _ipaddress

ou

sftp -oPort=customport user@remotehost _domainname

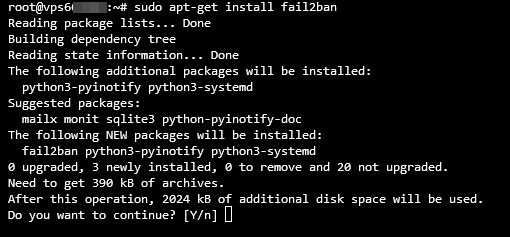

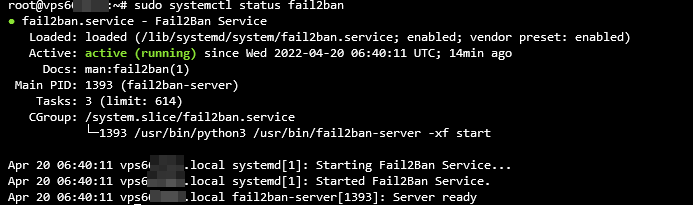

Fail2Ban é um software que monitora os logs do sistema e bloqueia hackers após vários logins com falha. Além disso, protege os servidores contra ataques DoS, DDoS, de dicionário e de força bruta. Fail2Ban usa iptables e firewall para banir endereços IP.

Siga as etapas abaixo para configurar o pacote de software Fail2Ban no Ubuntu:

sudo apt-get install fail2ban

Do you want to continue? [Y/n] y

sudo systemctl status fail2ban

Além de configurar um firewall para filtrar o tráfego de entrada, considere monitorar os arquivos armazenados em seu VPS. Como o Linux não é imune a ataques de vírus, as ameaças cibernéticas podem atingir seus servidores e danificar seus dados.

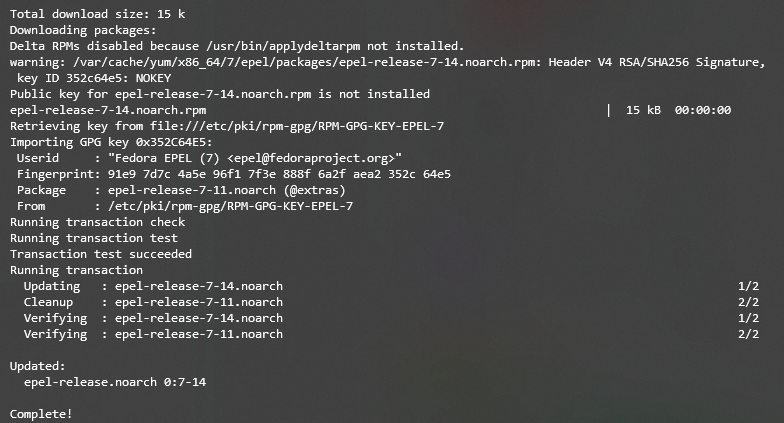

Portanto, é fundamental instalar um software antivírus como uma prática de proteção de segurança. Existem muitas opções disponíveis, mas a mais notável é ClamAV. É de código aberto e usado para detectar atividades suspeitas e colocar em quarentena arquivos indesejados.

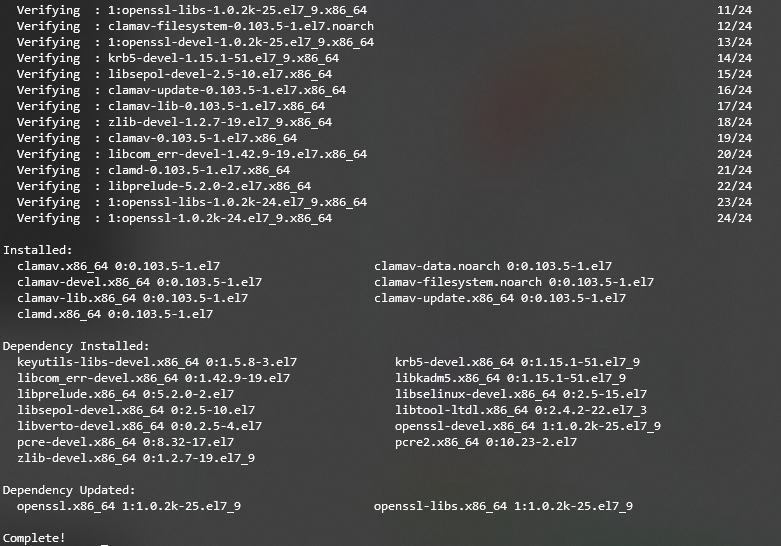

Siga estas instruções para instalar o ClamAV no CentOS:

sudo yum -y install epel-release

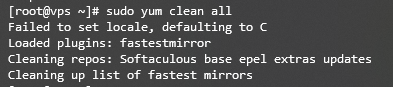

sudo yum clean all

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

Se você usar uma conexão pública, há uma grande chance de alguém interceptar seu tráfego e roubar seus dados.

Para evitar isso, recomendamos configurar um VPN para combater as ameaças à segurança. Ele encaminhará seu tráfego através de um túnel criptografado e mascarará sua localização real, pois sua máquina usará o endereço IP do VPN. Isso também permitirá que você mantenha o anonimato enquanto navega na Internet, pois seu IP não será rastreável.

Em suma, um VPN mantém seus dados seguros e impede que hackers interceptem seu tráfego. Funciona de mãos dadas com um firewall para fornecer segurança de servidor VPS adicional.

Um VPN também é benéfico para usuários que moram em uma área com restrições baseadas em localização, pois permite que eles alterem seus IPs para contornar a censura da Internet.

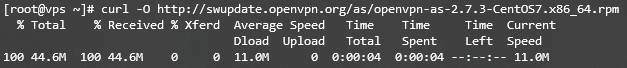

Siga estas etapas para instalar o OpenVPN no CentOS:

sudo yum install net-tools

curl -O http://swupdate.openvpn.org/as/openvpn-as-2.7.3-CentOS7.x86_64.rpm

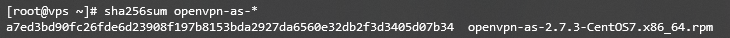

sha256sum openvpn-as-*

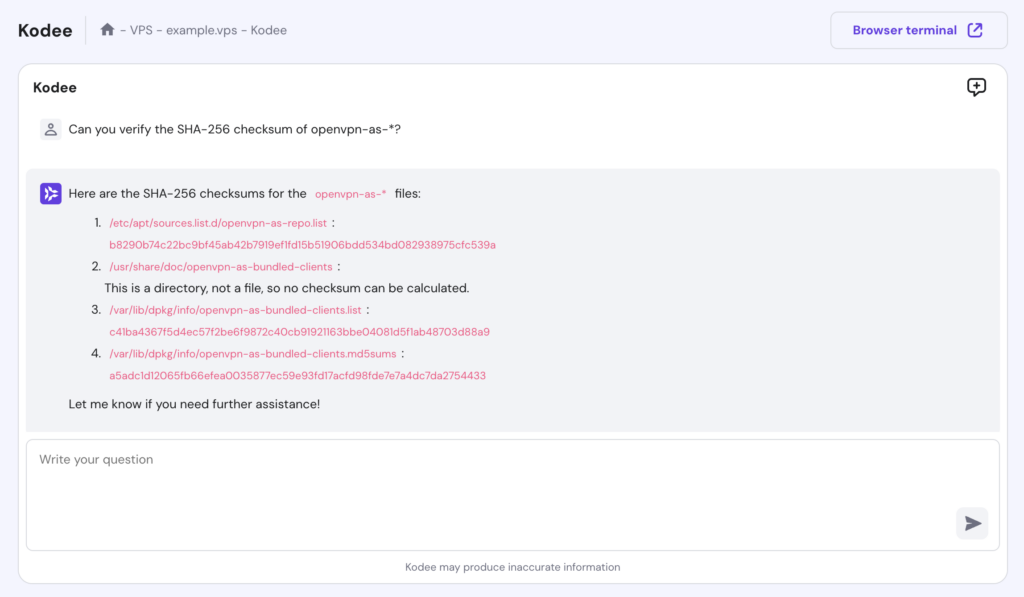

Como alternativa, use o assistente Kodee do VPS da Hostinger para verificar a soma de verificação SHA-256 do pacote:

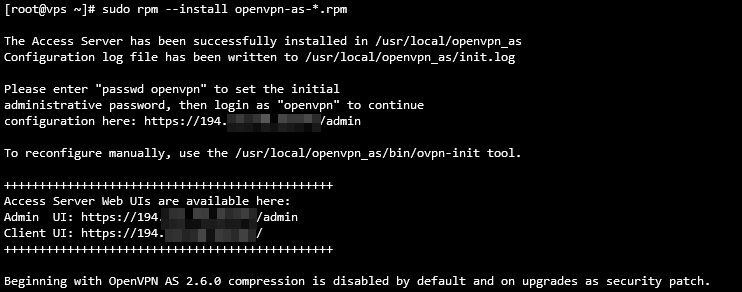

sudo rpm --install openvpn-as-*.rpm

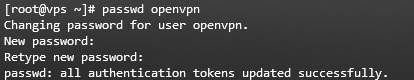

passwd openvpn

Os novos planos Hostinger KVM VPS são compatíveis com qualquer servidor de VPN disponível no mercado.

Se muitos usuários usam sua hospedagem VPS, a distribuição de controle e direitos precisa ser considerada com cuidado. Fornecer privilégios de nível root a todos os usuários pode colocar em risco o uso de recursos e dados confidenciais.

Portanto, você precisa definir um limite de acesso para evitar problemas em seu servidor. Isso pode ser feito gerenciando usuários e concedendo a eles diferentes níveis de permissões para conjuntos específicos de arquivos e recursos.

O Linux tem um recurso de privilégios do sistema que o ajudará a definir os direitos do usuário. Para isso, crie um grupo para usuários com os mesmos privilégios.

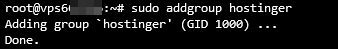

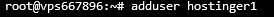

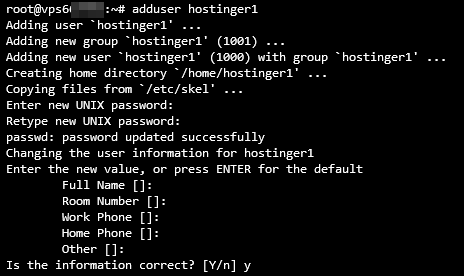

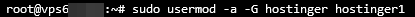

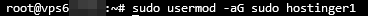

Veja como gerenciar usuários e seus privilégios no Ubuntu:

sudo addgroup my_group

adduser first_user

sudo usermod -a -G group1,group2 first_user

sudo usermod -aG sudo first_user

sudo chmod -R g+w /directory

Ter o IPv6 ativado expõe vulnerabilidades de segurança e torna sua hospedagem VPS propensa a vários ataques cibernéticos. Se você não estiver usando ativamente, recomendamos desativá-lo completamente.

Como os hackers costumam enviar tráfego malicioso por meio do IPv6, deixar o protocolo aberto pode expor seu servidor a muitas possíveis violações de segurança. Mesmo que você não esteja usando IPv6 ativamente, alguns de seus programas podem abrir soquetes de escuta nele. Portanto, toda vez que um pacote chega, eles o processam, incluindo pacotes maliciosos.

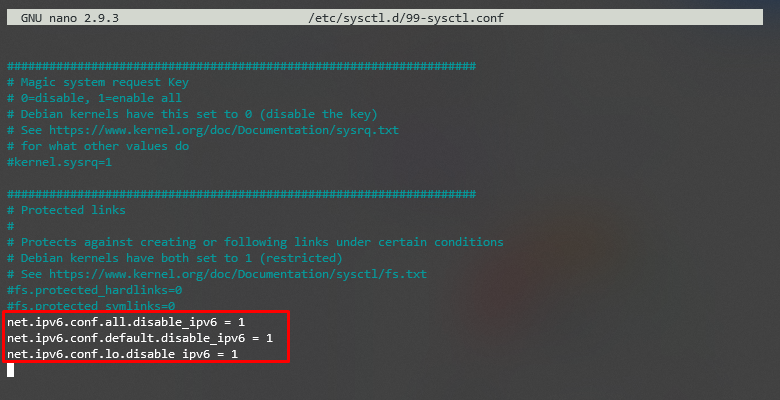

Siga estas instruções para desabilitar o IPv6 no Ubuntu:

sudo nano /etᥴ/sysctl.d/99-sysctl.conf

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

net.ipv6.conf.lo.disable_ipv6 = 1

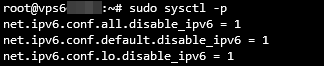

sudo sysctl -p

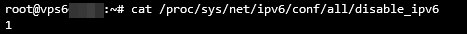

cat /proc/sys/net/ipv6/conf/all/disable_ipv6

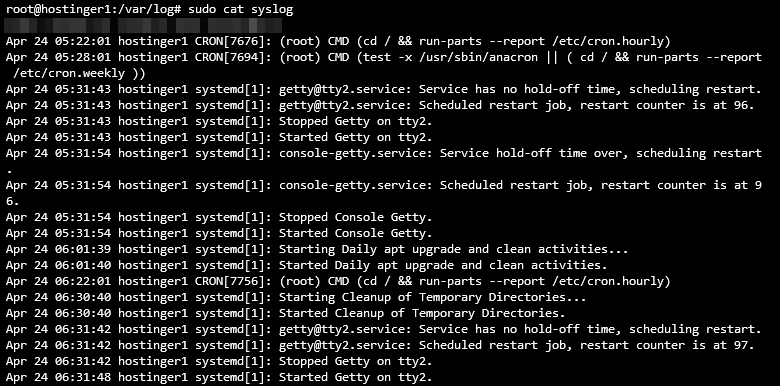

Monitorar os logs do seu servidor ajuda você a manter o controle do que está acontecendo com sua hospedagem VPS. Esses logs também podem ser usados em análises e relatórios para obter informações detalhadas sobre o estado atual do servidor.

Os logs do servidor informarão se o servidor está sofrendo ataques cibernéticos ou outras ameaças de segurança. Quanto mais cedo essas vulnerabilidades forem corrigidas, menos oportunidades os invasores terão de interceptar dados.

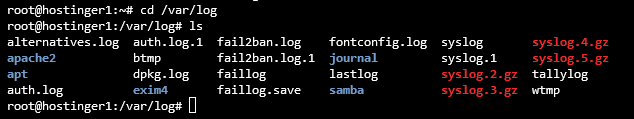

Um dos diretórios críticos em seu sistema Linux é chamado /var/log. Ele armazena uma coleção de arquivos de log que contêm informações cruciais relacionadas ao sistema, kernel, gerenciadores de pacotes e vários aplicativos em execução no servidor.

Veja como abrir /var/log e verificar os logs do sistema em um servidor Ubuntu:

cd /var/log

ls

sudo cat syslog

Quanto mais antigo o software que seu VPS usa, mais vulnerável ele será. Os desenvolvedores geralmente lançam atualizações e patches de segurança regularmente. Certifique-se de procurar as versões mais recentes do seu software e instalá-las assim que estiverem disponíveis.

Veja como fazer isso no Debian ou Ubuntu:

sudo apt-get update

sudo apt-get upgrade

Siga estas etapas para fazer isso no CentOS/RHEL:

sudo yum update

sudo yum check-update

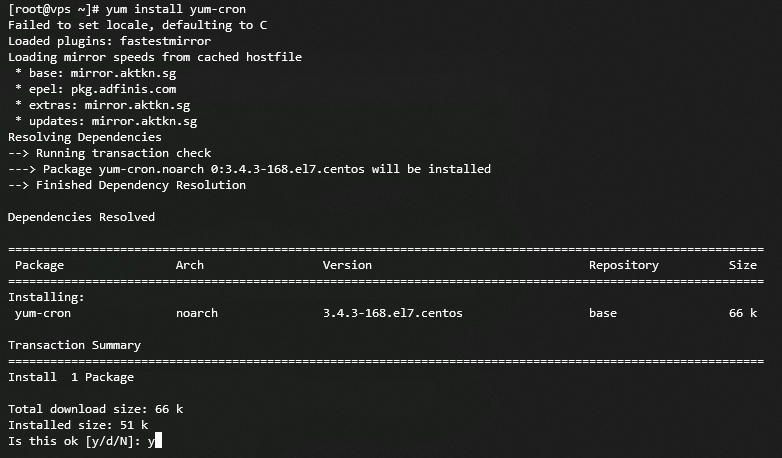

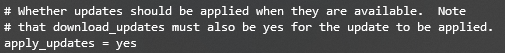

Recomendamos automatizar esse processo habilitando as atualizações automáticas se você estiver usando um sistema de gerenciamento de conteúdo (CMS) em seu servidor. Além disso, você também pode criar cron jobs, um utilitário baseado em Linux para agendar um comando ou script para execução em uma hora e data especificadas.

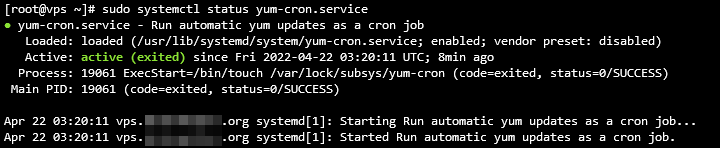

A maneira mais conveniente de instalar e executar um cron job no CentOS ou RHEL é usando o yum-cron. Ele atualizará automaticamente o software toda vez que uma nova versão for lançada. Veja como configurá-lo no CentOS ou RHEL:

sudo yum install yum-cro

sudo systemctl enable yum-cron.service

sudo systemctl start yum-cron.service

sudo systemctl status yum-cron.service

sudo vi /etᥴ/yum/yum-cron.conf

apply_updates = yes

É importante proteger e manter seu VPS seguro o tempo todo, especialmente porque ele armazena seus dados e programas confidenciais.

Embora o Linux seja famoso por sua segurança robusta, ele ainda possui vulnerabilidades que você deve observar. Ataques cibernéticos comuns e problemas a serem observados incluem malware, sniffing e ataques de força bruta, injeções de SQL, scripts entre sites (XSS), controle de nível de função ausente e autenticação quebrada.

Portanto, os proprietários de servidores privados virtuais devem saber como protegê-los e monitorá-los. Para ajudar, compilamos as 15 melhores dicas de segurança:

Esperamos que este artigo tenha ajudado você a proteger sua hospedagem VPS. Se você tiver alguma dúvida ou sugestão, por favor, deixe-a nos comentários abaixo.

Semua konten tutorial di website ini telah melalui peninjauan menyeluruh sesuai padrões editoriais e valores da Hostinger.